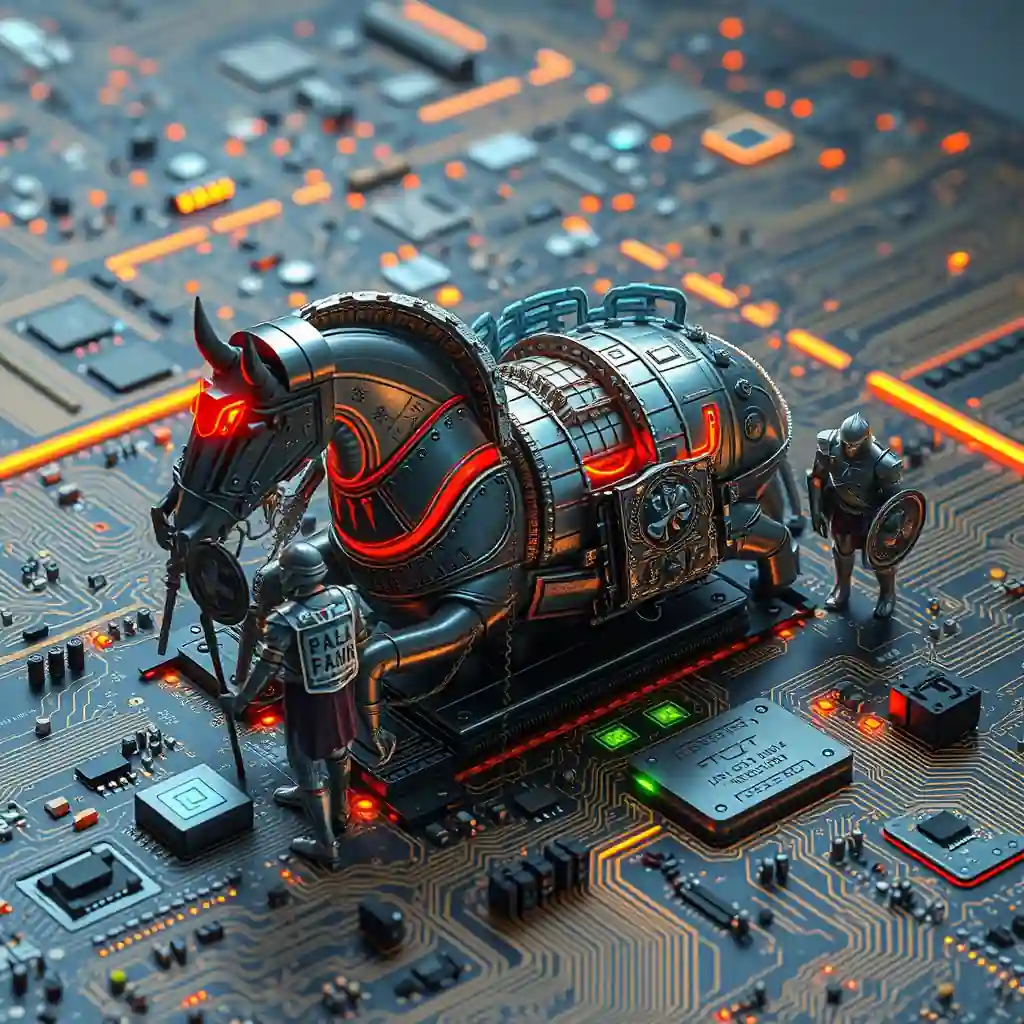

Наверняка вы слышали о Троянской войне из древнегреческих мифов: огромный деревянный конь, оставленный у ворот неприступной Трои, скрывал в своем чреве вражеских воинов. Хитрость сработала, и город пал. В мире цифровых технологий обитает свой «троянский конь» – коварная вредоносная программа, действующая по схожему принципу обмана. И если IT-специалист мрачно сообщает: «У вас троян», – это повод для серьезного беспокойства, а не для изучения античной истории.

Давайте разберемся, что же такое компьютерный троян, чем он опасен и как не впустить этого «деревянного коня» в свою цифровую крепость.

Что такое троян и как он проникает в систему?

Троян (или троянская программа, троянец) – это тип вредоносного программного обеспечения, который маскируется под легитимную, полезную или безобидную программу, чтобы обманом проникнуть на компьютер пользователя. В отличие от классических вирусов, которые стремятся к самокопированию и распространению, основная задача трояна – незаметно внедриться в систему и выполнить скрытые от пользователя вредоносные действия, заложенные его создателем.

По данным отчета компании Kaspersky за 2023 год, троянские программы составляют около 58% всех обнаруженных вредоносных программ, что делает их самым распространенным типом вредоносного ПО в мире.

Представьте, что вы скачиваете из интернета бесплатную утилиту для улучшения звука, симпатичную заставку на рабочий стол, обновление для популярной игры или даже «новую версию антивируса». Вы сами запускаете этот файл, не подозревая, что вместе с ожидаемой функцией (а иногда и вместо нее) на ваш компьютер устанавливается вредоносный код. Это и есть троян в действии – вы добровольно «втаскиваете коня в город».

Основные пути проникновения троянов:

- Поддельные программы: Скачивание ПО с неофициальных сайтов, торрент-трекеров. По данным Microsoft Security Intelligence Report, около 43% всех заражений троянами происходит именно через загрузку пиратского программного обеспечения.

- Вложения в электронные письма: Замаскированные под документы (счета, уведомления), архивы, изображения. Согласно исследованию Proofpoint, более 94% вредоносных программ доставляются через электронную почту.

- Вредоносные ссылки: Переход по ссылкам из спам-рассылок, всплывающих окон или сообщений в соцсетях, ведущих на зараженные сайты. По данным Google Safe Browsing, ежедневно фиксируется около 18 миллионов предупреждений о фишинге и вредоносном ПО.

- Социальная инженерия: Мошенники могут убедить вас установить программу под благовидным предлогом (например, «для проверки системы безопасности»). Исследование IBM показывает, что человеческий фактор становится причиной успешных атак в 95% случаев.

- Уязвимости в ПО: Иногда трояны могут проникать через незакрытые «дыры» в безопасности вашей операционной системы или других программ. CVE (Common Vulnerabilities and Exposures) ежегодно регистрирует тысячи новых уязвимостей в популярном программном обеспечении.

Громкие случаи троянских атак

История кибербезопасности знает множество резонансных случаев использования троянских программ:

- Zeus (Zbot) — один из самых известных банковских троянов, появившийся в 2007 году. По данным ФБР, с его помощью было украдено более $100 миллионов. Zeus создавал в браузере пользователя поддельные формы ввода данных банковских карт, когда тот посещал финансовые сайты.

- Emotet — современный многофункциональный троян, который сначала работал как банковское вредоносное ПО, но затем превратился в мощный инструмент распространения другого вредоносного ПО. В январе 2021 года международная правоохранительная операция частично нейтрализовала его инфраструктуру, однако в ноябре того же года он снова активизировался. По оценкам CISA (Агентство кибербезопасности США), ущерб от одного инцидента с Emotet может достигать $1 миллиона.

- Incont — в 2020 году этот троян, распространявшийся через поддельные сайты для видеоконференций (на фоне пандемии), заразил более 2,5 миллионов устройств всего за две недели, похищая учетные данные и финансовую информацию.

Чем опасен троянский «подарок»?

Последствия от деятельности трояна могут быть весьма разнообразными и крайне неприятными. После успешного внедрения он может:

1. Воровать данные (шпионские трояны)

Это одна из самых частых целей. Трояны могут собирать ваши логины и пароли от сайтов (особенно от онлайн-банкинга, социальных сетей, электронной почты), номера банковских карт, личные документы, переписку. Отдельную категорию составляют кейлоггеры – трояны, записывающие все нажатия клавиш. По данным Verizon Data Breach Investigations Report, кража учетных данных является причиной 61% всех утечек данных.

2. Предоставлять удаленный доступ (бэкдоры)

Злоумышленник получает полный контроль над вашим компьютером. Он может просматривать и копировать ваши файлы, устанавливать другие программы (в том числе новые вирусы), включать веб-камеру и микрофон, использовать ваш компьютер для своих целей. Такой компьютер становится «зомби». Согласно исследованию McAfee, около 18% всех троянов устанавливают бэкдоры в системы.

3. Участвовать в ботнетах

Ваш зараженный компьютер может стать частью огромной сети «зомби-машин» (ботнета), управляемой злоумышленниками. Ботнеты используются для рассылки спама, проведения DDoS-атак (вывод сайтов из строя путем перегрузки запросами), майнинга криптовалют за ваш счет (используя ресурсы вашего ПК) и другой противоправной деятельности. По данным Spamhaus, ежедневно более 100 000 новых устройств присоединяются к ботнетам по всему миру.

4. Загружать другие вредоносные программы (дропперы/загрузчики)

Троян может служить «проводником» для доставки на компьютер других вирусов, шифровальщиков или рекламного ПО. Symantec отмечает, что около 67% троянов выполняют функции загрузчиков для другого вредоносного ПО.

5. Уничтожать или повреждать данные

Некоторые трояны нацелены на удаление или изменение ваших файлов, вывод из строя операционной системы. По статистике Statista, 22% организаций, столкнувшихся с киберинцидентами, сообщают о потере данных.

6. Вымогать деньги (трояны-шифровальщики/Ransomware)

Особо опасный вид троянов, которые шифруют ваши личные файлы (документы, фото, видео), делая их недоступными. За расшифровку злоумышленники требуют выкуп. Согласно отчету SonicWall, в 2023 году было зафиксировано более 623 миллионов атак с использованием программ-вымогателей по всему миру. Средний размер выкупа составил около $178 000.

7. Показывать навязчивую рекламу (Adware-трояны)

Засоряют систему всплывающими окнами, меняют стартовую страницу в браузере. По данным Malwarebytes, рекламное ПО составляет примерно 24% всех обнаружений вредоносных программ на устройствах пользователей.

Современные тенденции в развитии троянов

Технологии не стоят на месте, и троянские программы эволюционируют вместе с ними:

- Трояны с элементами ИИ: Новейшие вредоносные программы используют машинное обучение для адаптации своего поведения, обхода защитных систем и более эффективного сбора данных.

- Трояны для IoT-устройств: С ростом популярности «умных» устройств (камеры, термостаты, холодильники, телевизоры) растет и число троянов, нацеленных на них. По данным Kaspersky, количество атак на IoT-устройства в 2023 году увеличилось на 41% по сравнению с предыдущим годом.

- Филлесс-трояны: Эти продвинутые вредоносные программы не сохраняют файлы на диск, а действуют исключительно в оперативной памяти, что затрудняет их обнаружение традиционными антивирусами. По данным WatchGuard, филлесс-атаки составили около 52% всех успешных попыток проникновения в 2023 году.

- Мобильные трояны: С распространением смартфонов растет и число троянов, атакующих мобильные устройства. Особенно уязвимы устройства, на которые устанавливаются приложения из неофициальных источников. По данным McAfee, каждый день появляется около 10 000 новых образцов мобильных вредоносных программ.

Признаки возможного заражения трояном

Заподозрить неладное можно по следующим косвенным признакам (хотя многие современные трояны очень хорошо маскируются):

- Резкое замедление работы компьютера или интернет-соединения.

- Появление неизвестных программ в списке установленных или в автозагрузке.

- Частые сбои программ, «зависания» системы.

- Изменение стартовой страницы в браузере, самопроизвольное открытие рекламных сайтов.

- Отключение антивируса или брандмауэра без вашего ведома.

- Необъяснимая сетевая активность (индикатор сети мигает, даже когда вы ничего не делаете).

- Исчезновение или изменение файлов.

- Несанкционированный доступ к вашим онлайн-аккаунтам.

По данным опроса Malwarebytes, около 35% пользователей, обнаруживших заражение, впервые заподозрили проблему именно из-за замедления работы компьютера.

Как не стать жертвой троянской атаки?

Полностью застраховаться от троянов сложно, но можно значительно снизить риски, соблюдая «цифровую гигиену»:

- Используйте надежный антивирус: Установите комплексное антивирусное решение от известного производителя. Регулярно обновляйте его базы и проводите полное сканирование системы. По данным AV-Test Institute, хороший антивирус способен обнаружить до 99,8% известных угроз.

- Будьте предельно осторожны с загрузками: Скачивайте программы только с официальных сайтов разработчиков. Избегайте пиратского ПО и сомнительных источников. Исследование Microsoft показало, что вероятность заражения вредоносным ПО при использовании пиратского софта в 5,5 раз выше, чем при использовании легального.

- Критически относитесь к электронной почте: Не открывайте вложения и не переходите по ссылкам в письмах от неизвестных отправителей. Даже если письмо пришло от знакомого, но его содержание кажется подозрительным (например, просьба срочно перевести деньги или открыть «важный документ»), лучше свяжитесь с отправителем альтернативным способом для подтверждения.

- Регулярно обновляйте программное обеспечение: Устанавливайте обновления для операционной системы, браузера, офисных программ и других приложений. Они часто закрывают уязвимости, используемые троянами. По данным Bitdefender, 60% успешных кибератак происходит через уже известные, но не устраненные пользователями уязвимости.

- Используйте брандмауэр (файрвол): Он контролирует сетевой трафик и может заблокировать подозрительные соединения. Согласно исследованию Ponemon Institute, использование брандмауэра снижает риск успешной атаки на 19%.

- Применяйте сложные и уникальные пароли: Для разных сайтов и сервисов используйте разные сложные пароли. По возможности включайте двухфакторную аутентификацию. Google сообщает, что использование двухфакторной аутентификации блокирует 99,9% автоматизированных атак.

- Создавайте резервные копии: Регулярно делайте бэкапы важных данных на внешний носитель или в облачное хранилище. В случае заражения шифровальщиком это может быть единственным способом восстановить информацию. Исследование Acronis показало, что 42% компаний, потерявших данные без резервных копий, закрываются в течение года.

Что делать, если троян все-таки пробрался?

Если вы подозреваете, что ваш компьютер заражен:

- Отключитесь от интернета, чтобы прервать связь трояна с его «хозяином».

- Запустите полную проверку системы обновленным антивирусом. Если есть возможность, используйте загрузочный антивирусный диск или флешку.

- Воспользуйтесь специализированными утилитами для удаления вредоносных программ (anti-malware).

- Если не уверены в своих силах, обратитесь к IT-специалисту.

- Смените все важные пароли (особенно от онлайн-банка, почты, госуслуг), но делайте это уже с заведомо чистого устройства.

По данным опроса ESET, около 67% пользователей, столкнувшихся с заражением, смогли успешно удалить вредоносное ПО, но только 31% из них впоследствии сменили все пароли.

Заключение

Троянские программы – это серьезная и постоянно развивающаяся угроза. Они полагаются на нашу невнимательность, доверчивость или желание получить что-то «на халяву». Помните: лучшая защита – это комбинация надежного программного обеспечения и вашей собственной бдительности. Не позволяйте коварному «троянскому коню» нарушить покой вашей цифровой жизни!

Дисклеймер:

Данная статья представлена исключительно в информационных и образовательных целях. Содержащаяся в ней информация о троянских программах предназначена для повышения осведомленности пользователей о потенциальных киберугрозах и способах защиты от них.

Автор и издатель статьи не несут ответственности за любые прямые или косвенные убытки, возникшие в результате использования или невозможности использования информации, представленной в данном материале. Все упомянутые рекомендации по безопасности являются общими советами и могут требовать адаптации под конкретные обстоятельства и технические условия.

Законодательство в сфере компьютерной безопасности и борьбы с киберпреступностью может различаться в зависимости от страны проживания. В случае обнаружения заражения вредоносным программным обеспечением или при подозрении на кибератаку рекомендуется обращаться к квалифицированным специалистам по информационной безопасности.

Упоминание любых антивирусных программ или средств защиты в данной статье не является рекламой или рекомендацией конкретных продуктов. При выборе программного обеспечения для защиты своих устройств и данных следует руководствоваться независимыми исследованиями, обзорами и соображениями, подходящими для ваших конкретных потребностей.

Ничто в данной статье не должно интерпретироваться как поощрение или инструкция по созданию, распространению или использованию вредоносного программного обеспечения. Такие действия могут являться нарушением законодательства и преследоваться по закону.

© 2025. Все права защищены.

Источники:

- Kaspersky Security Bulletin, 2023

- Microsoft Security Intelligence Report, 2023

- Proofpoint “State of the Phish” Report, 2023

- Google Safe Browsing Transparency Report, 2023

- IBM Security “Cost of a Data Breach Report”, 2023

- Common Vulnerabilities and Exposures (CVE) Database

- FBI Cybercrime Report, 2022

- CISA (Cybersecurity and Infrastructure Security Agency) Advisory, 2023

- Verizon Data Breach Investigations Report, 2023

- McAfee Labs Threats Report, 2023

- Spamhaus Botnet Threat Update, 2023

- Symantec Internet Security Threat Report, 2023

- Statista “Cyber Security in the United States”, 2023

- SonicWall Cyber Threat Report, 2023

- Malwarebytes “State of Malware” Report, 2023

- WatchGuard Internet Security Report, 2023

- AV-Test Security Report, 2023

- Bitdefender Threat Landscape Report, 2023

- Ponemon Institute “Cost of Cybercrime Study”, 2023

- Google Security Blog, 2023

- Acronis Cyber Protection Survey, 2023

- ESET Global Cybersecurity Survey, 2023